مقدمه: تعریف و اهمیت حملات سایبری بدون فایل

حملات سایبری بدون فایل (Fileless Attacks) یکی از پیشرفتهترین انواع حملات دیجیتال هستند. این حملات به جای استفاده از فایلهای مخرب، از حافظه سیستم یا ابزارهای موجود در سیستم عامل بهره میگیرند. مهاجمان در این روش از ابزارهای مشروع مانند PowerShell یا WMI برای اجرای کدهای مخرب استفاده میکنند. این حملات معمولاً هیچ اثری از خود بر روی دیسک باقی نمیگذارند. همین موضوع باعث میشود شناسایی و تحلیل آنها بسیار دشوار باشد. در نتیجه، این حملات توانایی بالایی در نفوذ به سیستمهای محافظتشده دارند. افزایش پیچیدگی این حملات در سالهای اخیر زنگ خطر را برای سازمانها به صدا درآورده است. علاوه بر این، رشد ابزارهای خودکار در دسترس، اجرای چنین حملاتی را برای هکرها سادهتر کرده است.

از سوی دیگر، اهمیت شناخت و مقابله با این نوع حملات روز به روز بیشتر میشود. حملات بدون فایل معمولاً از نرمافزارهای امنیتی سنتی عبور میکنند. آنها از مکانیزمهای پنهانسازی پیچیدهای برای اجتناب از شناسایی استفاده میکنند. به همین دلیل، سازمانها باید به دنبال ابزارهای پیشرفتهتر برای مقابله باشند. نظارت مداوم بر فعالیتهای سیستم و تحلیل رفتارهای غیرعادی میتواند کمککننده باشد. همچنین، آموزش کارکنان برای شناسایی علائم اولیه حملات اهمیت زیادی دارد. این اقدامات میتوانند به کاهش خسارات ناشی از این تهدیدات کمک کنند. پیشگیری، شناسایی سریع و واکنش به موقع کلید موفقیت در مقابله با حملات سایبری بدون فایل هستند.

تفاوت حملات بدون فایل با حملات سنتی

حملات بدون فایل (Fileless Attacks) با حملات سنتی تفاوتهای اساسی دارند. در حملات سنتی، مهاجمان فایلهای مخرب را در سیستم قربانی بارگذاری میکنند. این فایلها معمولاً شامل بدافزار یا کدهای مخرب هستند که در دیسک ذخیره میشوند. از سوی دیگر، حملات بدون فایل هیچ ردپای فیزیکی در سیستم ایجاد نمیکنند. مهاجمان در این روش از حافظه موقت یا ابزارهای موجود در سیستم عامل استفاده میکنند. این تفاوت باعث میشود روشهای شناسایی و پیشگیری در هر دو نوع حمله کاملاً متفاوت باشند.

یکی از ویژگیهای کلیدی حملات بدون فایل، دشواری شناسایی آنها است. در حملات سنتی، آنتیویروسها با اسکن فایلها میتوانند بدافزارها را پیدا کنند. اما در حملات بدون فایل، هیچ فایل مشخصی برای اسکن وجود ندارد. مهاجمان کدهای مخرب را مستقیماً در حافظه اجرا میکنند. علاوه بر این، این نوع حملات معمولاً از ابزارهای قانونی سیستم عامل برای فعالیتهای مخرب خود استفاده میکنند. همین موضوع باعث میشود تشخیص آنها حتی برای سیستمهای پیشرفته نیز چالشبرانگیز باشد.

تفاوت دیگر در روشهای اجرا و نفوذ دیده میشود. در حملات سنتی، مهاجمان اغلب از فایلهای پیوست ایمیل یا نرمافزارهای آلوده استفاده میکنند. اما در حملات بدون فایل، مهاجمان از آسیبپذیریهای سیستم یا شبکه بهره میگیرند. آنها بدون نیاز به نصب هیچگونه بدافزار، کنترل سیستم را به دست میگیرند. به همین دلیل، حملات بدون فایل به مهارت بیشتری از سمت مهاجمان نیاز دارند.

در نهایت، اثرات هر دو نوع حمله بر سیستم متفاوت است. حملات سنتی معمولاً پس از شناسایی، امکان پاکسازی و بازیابی فایلها را فراهم میکنند. اما حملات بدون فایل به دلیل عدم وجود فایل، شناسایی و رفع آنها پیچیدهتر است. این حملات اغلب برای مدت طولانی در سیستم قربانی فعال میمانند. همین موضوع باعث میشود خسارات ناشی از آنها بیشتر و طولانیتر باشد. مقابله با این حملات نیازمند ابزارهای نوین و استراتژیهای پیشرفته است.

روشها و تکنیکهای مورد استفاده در Fileless Attacks

استفاده از PowerShell

مهاجمان از PowerShell برای اجرای کدهای مخرب در حافظه استفاده میکنند این ابزار قدرتمند و قانونی در سیستم عامل ویندوز موجود است آنها دستورات مخرب را مستقیماً اجرا میکنند همین موضوع شناسایی فعالیتها را دشوار میسازد

بهرهگیری از WMI

مهاجمان از WMI برای اجرای کدها و دستورات در سیستم قربانی استفاده میکنند این روش امکان دسترسی به منابع سیستم را فراهم میکند آنها از WMI برای پنهانسازی فعالیتهای خود بهره میبرند این تکنیک در بسیاری از حملات پیشرفته مشاهده میشود.

تزریق کد به فرآیندهای معتبر

مهاجمان کدهای مخرب را به فرآیندهای قانونی سیستم تزریق میکنند آنها با این روش از شناسایی توسط نرمافزارهای امنیتی جلوگیری میکنند این تکنیک امکان پنهانسازی فعالیتهای مخرب را فراهم میکند همین موضوع پیچیدگی تحلیل را افزایش میدهد

بهرهبرداری از Macro در اسناد

مهاجمان از اسناد آلوده با ماکروهای مخرب استفاده میکنند آنها این اسناد را از طریق ایمیل به قربانیان ارسال میکنند ماکروها با اجرای کدهای مخرب بدون ذخیره فایل کار میکنند این روش بسیار رایج و موثر است.

استفاده از حافظه موقت

مهاجمان کدهای مخرب را مستقیماً در حافظه سیستم اجرا میکنند آنها از ذخیره فایلهای مخرب اجتناب میکنند این تکنیک باعث کاهش احتمال شناسایی توسط آنتیویروسها میشود همین روش به حملات بدون فایل قدرت میبخشد.

اهداف اصلی و قربانیان رایج این نوع حملات

اهداف اصلی

سرقت اطلاعات حساس

مهاجمان تلاش میکنند دادههای محرمانه را از سیستم قربانی استخراج کنند این اطلاعات شامل رمزهای عبور و اطلاعات مالی است آنها از این دادهها برای اهداف مالی یا جاسوسی استفاده میکنند همین روش اغلب به بهرهبرداری طولانیمدت منجر میشود.

دسترسی به منابع شبکه

مهاجمان از حملات بدون فایل برای نفوذ به شبکههای سازمانی استفاده میکنند آنها به دنبال دسترسی به سرورها و پایگاههای داده هستند این دسترسی به آنها امکان میدهد کنترل کامل بر منابع داشته باشند همین موضوع تهدیدات امنیتی جدی ایجاد میکند.

پنهانسازی فعالیتها

هدف مهاجمان، ماندن در سیستم بدون شناسایی است آنها از روشهای پیشرفته برای پنهانسازی استفاده میکنند این تکنیکها نرمافزارهای امنیتی را بیاثر میکنند همین موضوع ردیابی و شناسایی آنها را دشوار میسازد.

تخریب سیستمها

مهاجمان با هدف از کار انداختن سیستمها وارد عمل میشوند آنها از حملات برای مختل کردن عملیات روزانه سازمانها بهره میبرند این تخریب میتواند به کاهش بهرهوری و خسارتهای اقتصادی منجر شود همین هدف انگیزه اصلی در بسیاری از حملات است.

گسترش بدافزار

مهاجمان از سیستمهای آلوده برای انتشار بدافزارهای دیگر استفاده میکنند آنها از این روش برای آلوده کردن سیستمهای بیشتری بهره میبرند این انتشار میتواند تهدیدات گستردهتری را ایجاد کند همین استراتژی اغلب برای افزایش نفوذ حملات به کار میرود.

قربانیان رایج این نوع حملات

قربانیان رایج حملههای سایبری بدون فایل شامل سازمانها و افراد با ارزش اطلاعاتی بالا هستند. مهاجمان اغلب زیرساختهای حیاتی مانند شبکههای انرژی یا خدمات مالی را هدف میگیرند. شرکتهای فناوری و بخشهای تحقیقاتی نیز از اهداف اصلی این حملات هستند. سیستمهای دولتی به دلیل اطلاعات حساس مورد توجه ویژه قرار میگیرند. مهاجمان همچنین به کاربران عادی با دسترسی به حسابهای بانکی یا رمزهای عبور اهمیت میدهند. این حملات معمولاً شبکههای سازمانی را برای دسترسی به اطلاعات محرمانه هدف قرار میدهند. علاوه بر این، سیستمهای آموزشی و بیمارستانها نیز در معرض خطر هستند. دستگاههای اینترنت اشیا به دلیل ضعفهای امنیتی هدف محبوبی برای مهاجمان محسوب میشوند. آنها از این دستگاهها برای گسترش نفوذ خود بهره میگیرند. هدفگیری قربانیان با ارزش بالا باعث میشود تاثیر این حملات گسترده و خسارتبار باشد. همین موضوع مقابله با آنها را برای سازمانها به یک اولویت تبدیل میکند.

چالشهای شناسایی و مقابله با حملات بدون فایل

عدم وجود ردپای فیزیکی

حملات بدون فایل هیچ ردپای فیزیکی در دیسک باقی نمیگذارند. این موضوع شناسایی آنها را برای آنتیویروسها بسیار دشوار میکند ابزارهای امنیتی نمیتوانند فایلهای مخربی را که معمولاً شناسایی میکنند پیدا کنند بنابراین، تحلیل و تشخیص حملات نیاز به روشهای پیچیدهتری دارد.

استفاده از ابزارهای قانونی

مهاجمان از ابزارهای قانونی سیستم عامل مانند PowerShell و WMI برای اجرای حملات استفاده میکنند. این ابزارها به خودی خود مخرب نیستند پس شناسایی فعالیتهای مشکوک دشوارتر میشود. نرمافزارهای امنیتی نمیتوانند تفاوت بین استفاده مشروع و مخرب این ابزارها را تشخیص دهند.

پیچیدگی رفتارهای مهاجمان

مهاجمان معمولاً رفتارهای خود را پنهان میکنند. آنها فعالیتهای خود را در حافظه موقت یا فرآیندهای جاری سیستم اجرا میکنند. این کار باعث میشود شناسایی حملات از طریق رفتارهای غیرعادی بسیار مشکل شود سیستمهای نظارتی باید به صورت دقیقتر و با الگوریتمهای پیشرفته فعالیتها را زیر نظر بگیرند.

عدم استفاده از فایلهای مخرب

در حملات بدون فایل، هیچ فایل مخربی به سیستم وارد نمیشود .بنابراین، ابزارهای امنیتی معمولاً برای شناسایی آنها ناتوان میمانند. به همین دلیل، سیستمهای امنیتی باید توانایی تحلیل فعالیتهای سیستم را در سطح حافظه و پردازشها داشته باشند این نقص در ابزارهای امنیتی باعث افزایش خطر حملات میشود.

نیاز به رویکردهای نوین

حملات بدون فایل نیازمند استفاده از تکنیکهای شناسایی پیشرفته هستند. ابزارهای قدیمی و روشهای سنتی برای شناسایی این نوع حملات موثر نیستند. بنابراین سازمانها باید سیستمهای امنیتی خود را به روز رسانی کنند و از تحلیلهای رفتارمحور برای شناسایی تهدیدات استفاده کنند.

ابزارها و فناوریهای پیشرفته برای جلوگیری از Fileless Attacks

برای جلوگیری از حملات بدون فایل، سازمانها میتوانند از ابزارها و فناوریهای پیشرفته مختلفی استفاده کنند:

سیستمهای EDR (Endpoint Detection and Response)

ابزارهای EDR قادر به شناسایی و واکنش سریع به تهدیدات در سطح نقطه پایانی هستند. این ابزارها میتوانند فعالیتهای مشکوک را شناسایی کنند حتی اگر فایلهای مخربی در سیستم وجود نداشته باشند. همچنین، EDR میتواند برای تحلیل رفتارهای غیرعادی و جلوگیری از فعالیتهای مخرب در حافظه استفاده شود.

فناوری تحلیل حافظه

ابزارهای تحلیل حافظه به طور مستقیم به بررسی حافظه سیستم برای شناسایی کدهای مخرب میپردازند. این ابزارها قادرند فعالیتهای مخربی که در حافظه اجرا میشوند را شناسایی کنند. تحلیل حافظه به ویژه برای شناسایی حملات پیچیده و بدون فایل که از ابزارهای قانونی سیستم استفاده میکنند مفید است.

تشخیص مبتنی بر رفتار (Behavioral Detection)

این ابزارها فعالیتهای غیرمعمول و مشکوک را در سطح سیستم شناسایی میکنند. آنها با تحلیل رفتارهای سیستم و کاربر، میتوانند تغییرات غیرعادی را شناسایی کنند. این رویکرد به مقابله با حملات بدون فایل کمک میکند چرا که مهاجمان برای پنهان کردن فعالیتهای خود از روشهای غیرمعمول استفاده میکنند.

راهحلهای مبتنی بر بلاکچین

بلاکچین میتواند برای ردیابی تغییرات در دادهها و کدهای سیستم استفاده شود. این فناوری امکان شناسایی تغییرات غیرمجاز در سیستم را فراهم میآورد. همچنین، بلاکچین میتواند به شفافسازی و ثبت تغییرات در نرمافزارهای سیستم کمک کند که به مقابله با حملات پیچیدهای مانند حملات بدون فایل میپردازد.

ایجاد محدودیتهای دسترسی

استفاده از سیاستهای سختگیرانه برای محدود کردن دسترسی به ابزارهای قانونی سیستم، مانند PowerShell، یکی از روشهای مؤثر برای جلوگیری از حملات بدون فایل است. با این کار، مهاجمان نمیتوانند به راحتی از این ابزارها برای اجرای کدهای مخرب استفاده کنند. این روش همچنین نیازمند نظارت دقیق بر دسترسیهای کاربران و فرآیندهای سیستم است.

نمونههای واقعی از حملات بدون فایل و تأثیرات آنها

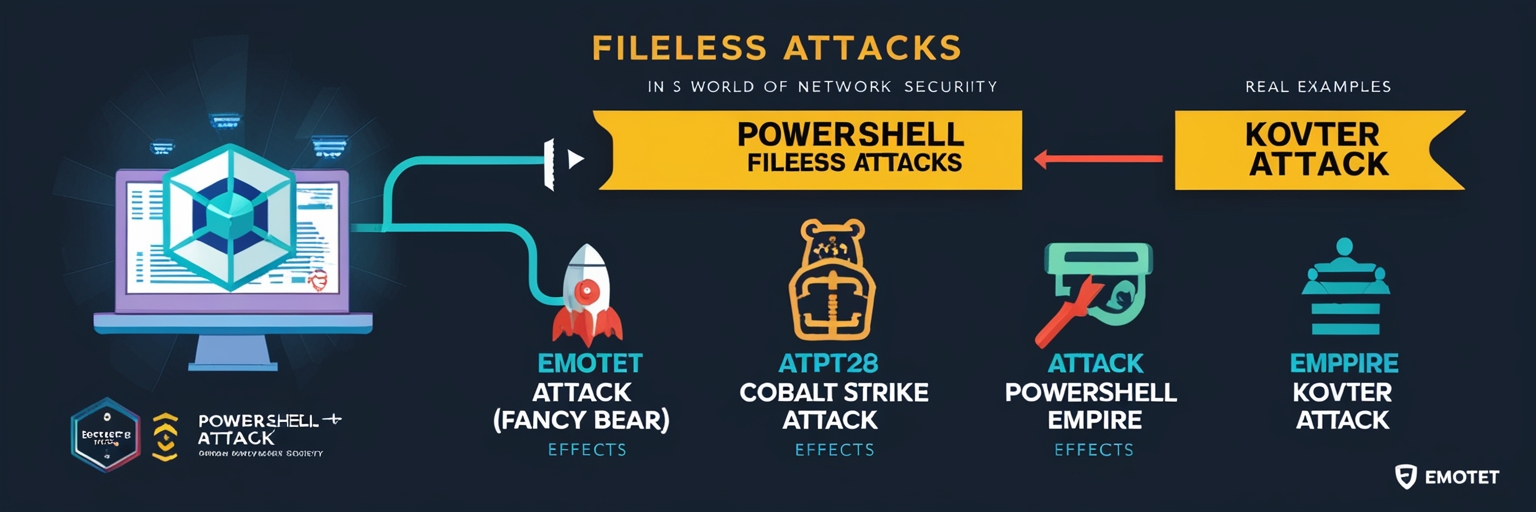

حمله PowerShell Empire

مهاجمان از PowerShell Empire برای اجرای کدهای مخرب بدون ذخیره فایل استفاده کردند. این حمله با استفاده از ابزارهای قانونی سیستم به راحتی شناسایی نشد. در نتیجه، مهاجمان به اطلاعات حساس دسترسی پیدا کردند. این حمله موجب آسیب به امنیت زیرساختها و سرقت دادهها شد.

حمله Kovter

در حمله Kovter، از PowerShell برای اجرای بدافزار بدون فایل بهره بردند. مهاجمان توانستند کد مخرب را بدون نیاز به ذخیره آن در سیستم اجرا کنند. این حمله سرعت انتشار بالایی داشت و شناسایی آن برای نرمافزارهای ضدویروس دشوار بود. تاثیرات آن شامل سرقت اطلاعات حساس از سیستمها بود.

حمله APT28 (Fancy Bear)

گروه APT28 از PowerShell برای اجرای حملات بدون فایل علیه سازمانهای دولتی و حساس استفاده کرد. هدف آنها جمعآوری اطلاعات و جاسوسی بود. این حملات با استفاده از ابزارهای قانونی به راحتی پنهان شدند. در نهایت، اطلاعات حساس از سیستمها سرقت شد و امنیت ملی تهدید شد.

حمله Cobalt Strike

مهاجمان با استفاده از Cobalt Strike حملاتی بدون فایل انجام دادند. آنها کدهای مخرب را به حافظه سیستم منتقل کرده و از آنجا اجرا کردند. این حملات باعث ایجاد نفوذ در شبکههای هدف شد. نتیجه این حمله دسترسی به منابع حساس و آسیب به زیرساختهای امنیتی بود.

حمله Emotet

Emotet از PowerShell برای انتقال کدهای مخرب بدون ذخیره فایل استفاده کرد. این حمله به سرعت گسترش یافت و تعداد زیادی سیستم را آلوده کرد. مهاجمان توانستند اطلاعات مالی و شخصی را به سرقت ببرند. تاثیرات آن شامل از دست دادن دادهها و آسیب به سیستمهای مالی بود.

نتیجهگیری: آینده امنیت سایبری در برابر حملات بدون فایل

آینده امنیت سایبری در برابر حملات بدون فایل نیازمند نوآوریهای مستمر است. این حملات به دلیل استفاده از ابزارهای قانونی سیستمها، شناسایی و مقابله با آنها را دشوارتر میکند. بنابراین، سازمانها باید از سیستمهای پیشرفته مانند EDR و تحلیل حافظه بهره ببرند. همچنین، فناوریهایی مانند بلاکچین میتوانند به شفافیت و شناسایی تغییرات غیرمجاز کمک کنند. علاوه بر این، محدود کردن دسترسی به ابزارهای قانونی و نظارت دقیق بر سیستمها اهمیت زیادی دارد. پیشرفتهای هوش مصنوعی و یادگیری ماشین میتوانند در شناسایی تهدیدات نقش بسزایی ایفا کنند. در نهایت، ترکیب این فناوریها و آگاهی بیشتر کاربران، ریسک حملات بدون فایل را کاهش میدهد. آینده امنیت سایبری به همکاری و بهکارگیری راهحلهای نوآورانه وابسته خواهد بود.